2. 보호대책 요구사항 (64개)

[두음] 정인외물재 인접 암개 운보사

| 2.8 정보시스템 도입 및 개발 보안 | 2.8.1 보안 요구사항 정의 |

| 2.8.2 보안 요구사항 검토 및 시험 | |

| 2.8.3 시험과 운영 환경 분리 | |

| 2.8.4 시험 데이터 보안 | |

| 2.8.5 소스 프로그램 관리 | |

| 2.8.6 운영환경 이관 |

오민고 오십연 백개 변

보안 요구사항 적용되었는지 확인하기 위한 시험, 문제점에 대한 개선조치 수행

개인정보 영향평가 (2개월 이내, 개인정보보호위원회)

보안성 검토

핵심 키워드 & 내용

- 사전 정의된 보안 요구사항에 따른 정보시스템 도입 또는 구현 여부 검토

- 법적 요구사항 준수, 최신 보안취약점 점검, 안전한 코딩 구현, 개인정보 영향평가 등

- 검토 기준과 절차를 수립·이행, 문제점에 대한 개선조치를 수행

- 확인, 시험, 개선계획, 이행점검

- 보안 요구사항 검토 기준과 절차 수립 및 시험 수행

- 정보시스템 개발 후 취약점 점검 수행

- 발견된 문제점 개선계획 수립, 이행점검 절차 이행

- 공공기관 영향평가 수행 및 개선사항 이행

연관 두음

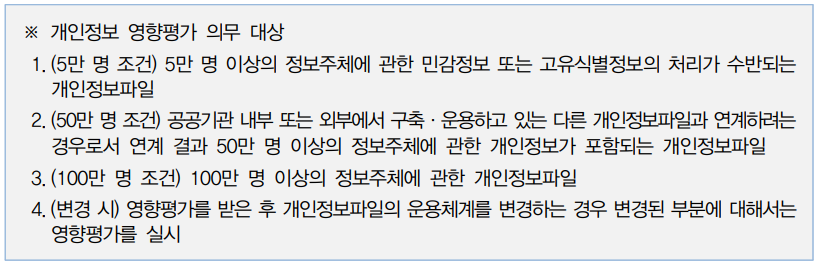

▶ 개인정보 영향평가 의무 대상

[두음] 오민고 오십연 백개 변

(5만 명 조건) 민감정보 고유식별정보

(50만 명 조건) 다른 개인정보파일과 연계

(100만 명 조건) 100만 명 이상 정보주체에 관한 개인정보파일

개인정보파일의 운용체계 변경 경우

인증기준

사전 정의된 보안 요구사항에 따라 정보시스템이 도입 또는 구현되었는지를 검토하기 위하여

법적 요구사항 준수, 최신 보안취약점 점검, 안전한 코딩 구현, 개인정보 영향평가 등의

검토 기준과 절차를 수립 · 이행하고, 발견된 문제점에 대한 개선조치를 수행하여야 한다.

주요 확인사항

* 정보시스템의 도입, 개발, 변경 시 분석 및 설계 단계에서 정의한 보안 요구사항이

효과적으로 적용되었는지를 확인하기 위한 시험을 수행하고 있는가?

* 정보시스템이 안전한 코딩 기준 등에 따라 안전하게 개발되었는지를 확인하기 위한

취약점 점검이 수행되고 있는가?

* 시험 및 취약점 점검 과정에서 발견된 문제점이 신속하게 개선될 수 있도록

개선계획 수립, 이행점검 등의 절차를 이행하고 있는가?

* 공공기관은 관련 법령에 따라 개인정보처리시스템 신규 개발 및 변경 시

분석·설계 단계에서 영향평가기관을 통하여 영향평가를 수행하고

그 결과를 개발 및 변경 시 반영하고 있는가?

세부 설명

□ 정보시스템의 도입, 개발, 변경 시 분석 및 설계 단계에서 정의한 보안 요구사항이

효과적으로 적용되었는지를 확인하기 위한

검토기준과 절차를 수립하고 이에 따른 시험을 수행하여야 한다.

□ 정보시스템이 안전한 코딩 기준 등에 따라 안전하게 개발되었는지를 확인하기 위한

취약점 점검을 수행하여야 한다.

□ 시험 및 취약점 점검 과정에서 발견된 문제점이 신속하게 개선될 수 있도록

개선계획 수립, 이행점검 등의 절차를 이행하여야 한다.

□ 공공기관은 관련 법령에 따라 개인정보처리시스템 신규 개발 및 변경 시

분석 · 설계 단계에서 영향평가 기관을 통하여 영향평가를 수행하고

그 결과를 개발 및 변경 시 반영하여야 한다(개인정보 보호법 시행령 제35조 참고).

▶ 공공기관은 개인정보처리시스템 신규 개발 또는 변경을 위한 계획 수립 시

개인정보 영향평가 의무 대상 여부를 검토하여

의무 대상인 경우에 영향평가 계획을 수립하고 관련 예산 확보

▶ 개인정보 영향평가 의무 대상

[두음] 오민고 오십연 백개 변

(5만 명 조건) 민감정보 고유식별정보

(50만 명 조건) 다른 개인정보파일과 연계

(100만 명 조건) 100만 명 이상 정보주체에 관한 개인정보파일

개인정보파일의 운용체계 변경 경우

▶ 공공기관은 개인정보 영향평가서를 개인정보처리시스템 오픈 전 및 영향평가 종료 후

2개월 이내에 개인정보보호위원회에 제출

▶ 개인정보 영향평가 결과에 따른 개선요구사항에 대하여 이행 여부를 관리

○ 영향평가서를 받은 공공기관의 장은 개선사항으로 지적된 부분에 대한 이행현황을

1년 이내에 개인 정보보호위원회에 제출(개선계획 이행점검 확인서)

결함사례

사례 1 :

정보시스템 구현 이후 개발 관련 내부 지침 및 문서에 정의된 보안 요구사항을 시험하지 않고 있는 경우

사례 2 :

응용프로그램 테스트 시나리오 및 기술적 취약점 점검항목에 입력값 유효성 체크 등의

중요 점검항목 일부가 누락된 경우

사례 3 :

구현 또는 시험 과정에서 알려진 기술적 취약성이 존재하는지 여부를 점검하지 않거나,

타당한 사유 또는 승인 없이 확인된 취약성에 대한 개선조치를 이행하지 않은 경우

사례 4 :

공공기관이 5만 명 이상 정보주체의 고유식별정보를 처리하는 등

영향평가 의무 대상 개인 정보파일 및 개인정보처리시스템을 신규로 구축하면서

영향평가를 실시하지 않은 경우

사례 5 :

공공기관이 영향평가를 수행한 후

영향평가기관으로부터 영향평가서를 받은 지 2개월이 지났음에도 불구하고

영향평가서를 개인정보보호위원회에 제출하지 않은 경우

가상자산 사업자 대상 주요 확인사항

설계단계에서 도출한, 가상자산 월렛 관련 상세 보안요구사항(멀티시그 적용, 공인IP 필요,

DMZ구간에 가상자산 노드서버 배치 필요, 불특정 IP/PORT 통신, 거래결과 확인방법 등)을 근거로

이행여부를 확인하기 위한 시험을 수행하고 있는가?

참고 자료

ISMS-P 인증기준 안내서(2022.4.22)

'도전! ISMS-P 인증 심사원 > 2. 보호대책 요구사항' 카테고리의 다른 글

| 2.8.4 시험 데이터 보안 (0) | 2023.01.13 |

|---|---|

| 2.8.3 시험과 운영 환경 분리 (0) | 2023.01.13 |

| 2.8.1 보안 요구사항 정의 (0) | 2023.01.13 |

| 2.7.2 암호키 관리 (0) | 2023.01.12 |

| 2.7.1 암호정책 적용 (0) | 2023.01.12 |

댓글